'취미/Hacking'에 해당되는 글 11건

- 2011.05.18 키보드 보안 프로그램.

- 2008.09.26 SecureCRT를 사용하여 터널링 하기.

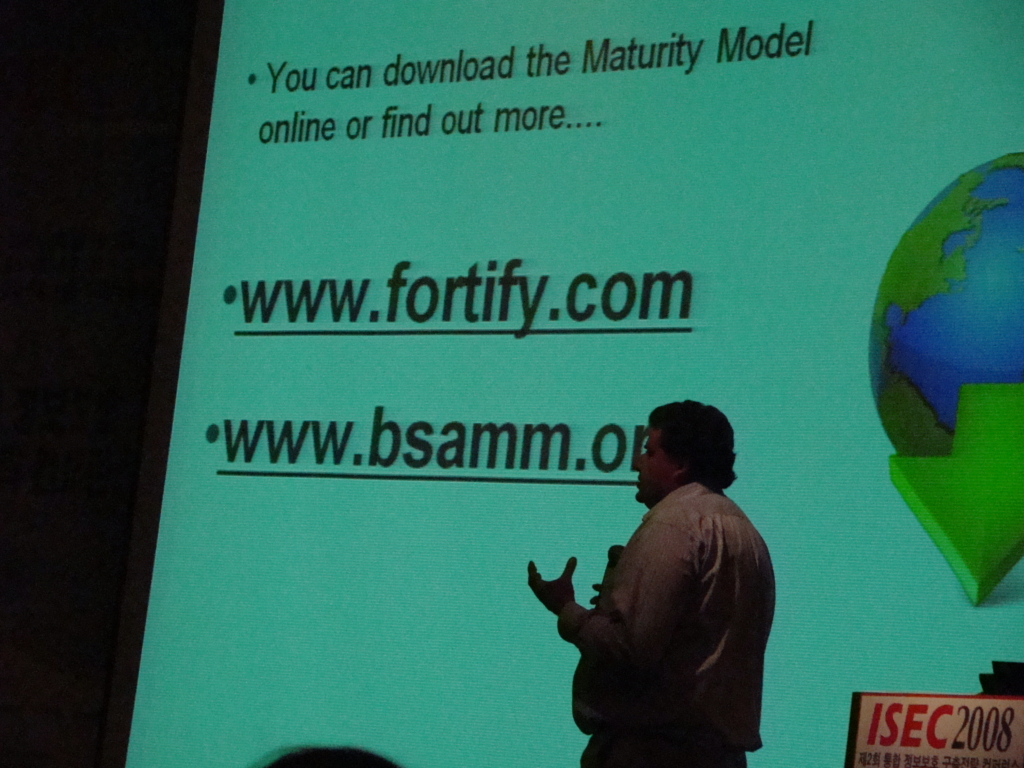

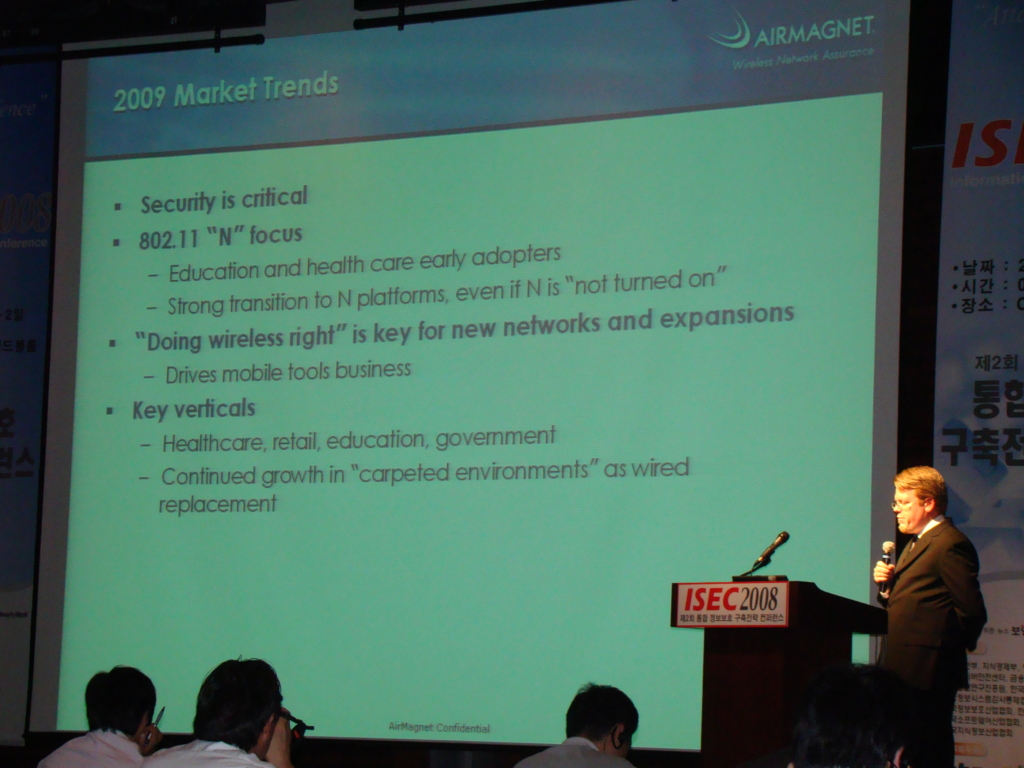

- 2008.09.06 ISEC 2008 방어 2일차

- 2008.09.06 ISEC 2008 1일차 공격에 대한...

- 2008.08.01 커스텀 태그 라이브러리를 사용한 동적 컨텐트의 암호화

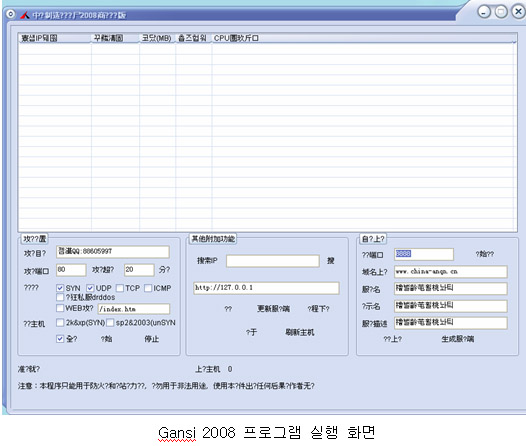

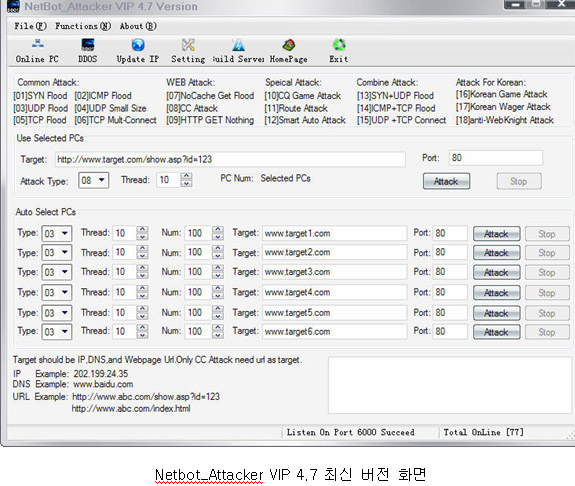

- 2008.07.22 [보안뉴스]한국전용 DDoS 공격툴의 막강한 기능...국내 사이트 무방비

- 2008.07.03 [FAQ] 스푸핑 패킷이 발생하는 PC를 찾고 싶습니다.

- 2008.07.03 스푸핑 (Spoofing) 이란?

- 2008.06.30 Top 100 Network Security Tools

- 2008.06.30 Port Scan과 Ping Sweep에 대해서

잠시 사이트에 나와 있다. 역시나 사악한 악의 무리가 메신저를 막아 놓았다.

그러나 난 하고 싶다. ㅋㅋ

SecureCRT를 사용해서 터널링을 하는 방법이다.

준비물은 SecureCRT 와 외부에 SSH 쉘이 하나 필요하다.

1. CRT프로그램을 실행 시키고 새로운 연결을 만든다.

2. Connection - name 부분에 외부에 접속할 ssh의 아이피를 적어 준다.

3. Port Forwarding - Add 를 선택.

4. name 부분에는 아무이름이나 넣고

- local 부분에 Port를 20001 이런 자신만의 포트를 넣어준다.

- Remote - Dynamic forwarding using SOCKS 4 or 5 체크를 한 후 OK를 선택

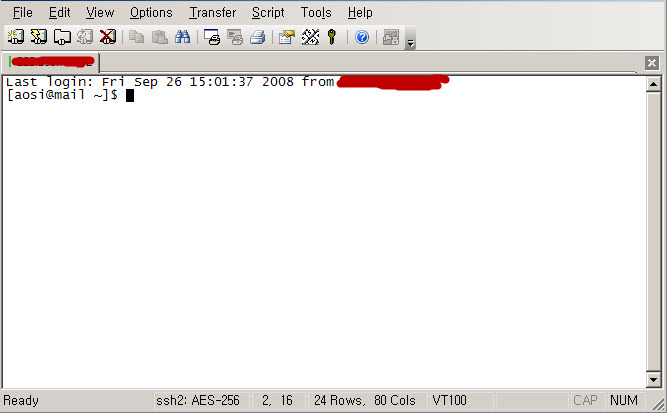

5. OK- 연결을 누르면 아래와 같이 연결이 된다.

- 터널링을 하고 메신저를 하기 위해서는 아래와 같이 접속한 상태에서만 가능하다.

CRT창을 종료하면 당연이 메신저도 종료된다.

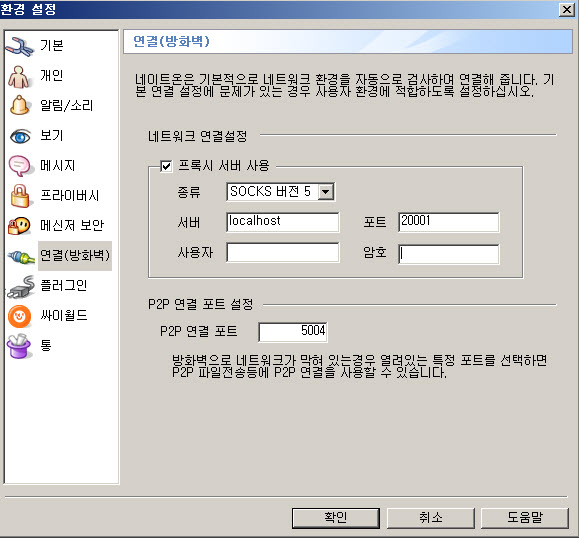

6. NateON 설정

- 연결(방화벽) - 프록시 서버 사용 체크 - 종류 : SOCKS 버전 5선택 - 서버 : Localhost - 포트 : 20001( 위에 CRT에서 적어준 포트와 동일하게)

를 한후 저장하고 로그인을 하면 연결이 된다.

그외 msn이나 socket 을 사용할수 있는 프로그램들은 모두 접속이 가능하다.

메신저 하기 가장 힘들었던 화성에 모 반도체 보다는 역시 쉽다.

모 반도체에 있을때에도 메신저를 사용했었는데 이렇게 하면 안된다.

INCAPS가 메신저 실행도 안되게 하고 네트워크 환경도 틀리다. 내부 프록시도 쓴다.

INCAPS가 삭제 해도 다시 자동으로 설치 되지만 다시 설치 안되도록 만들수도 있다.

역시 아무리 못하게 막아도 어떻게 해서든 하게 된다.

참고로 예전에 많이 쓰던 Httport는 만은 회사들이 다 막아놨다. 하지만 그런프로그램이 한둘이것나.

역시 Attack이 재미 있다.

시연할때 오류도 많이 나고 제대로 진행이 잘 안되서 고생하시는 모습을 보고 안타까웠는데 내용은 참 좋았다.

오래전부터 많이 사용되었던 방법인데 아직도 이런방법이 통하다니 ㅡㅡ;

참으로 안타깝다.

커스텀 태그 라이브러리를 사용한 동적 컨텐트의 암호화

Paul Lee, I/T Architect, IBM Global Services

크로스 사이트 스크립팅은 매우 위험한 보안 노출로서 안전한 웹 기반 애플리케이션을 설계할 때 반드시 고려해야 한다. 이 글에서 노출의 본질과, 이것이 어떻게 영향을 미치는지를 설명하고 솔루션 전략을 소개한다.

오늘날 대부분의 웹 사이트는 동적 컨텐트를 웹 페이지에 추가하여 사용자에게 더 많은 즐거움을 선사한다. 동적 컨텐트는 몇몇 서버 프로세스에서 만들어진 컨텐트로서, 설정과 필요에 따라 다르게 작동하고 디스플레이 된다. 동적 웹 사이트는 정적 웹 사이트에는 없는 위험성도 지니고 있다. 이를 "크로스 사이트 스크립팅(cross-site scripting) "이라고 한다. 일명 "XSS"라고도 알려져 있다.

"웹 페이지는 텍스트와 HTML 마크업으로 구성된다. 이들은 서버에 의해 만들어지고 클라이언트 브라우저에 의해 인터프리팅 된다. 정적 페이지만을 만들어 내는 웹 사이트는 브라우저 사용자가 이러한 페이지들을 인터프리팅하는 방식을 완전히 제어할 수 있다. 동적 페이지를 만들어 내는 웹 사이트는 클라이언트가 아웃풋을 인터프리팅 하는 방식을 완전히 제어하지는 못한다. 신뢰할 수 없는 컨텐트가 동적 웹 페이지에 들어갈 수 있다는 것이 문제의 본질이다. 웹 사이트나 클라이언트도 이러한 현상을 인식하여 방어할 수 있는 충분한 정보가 없다." 인터넷 보안 취약성을 연구하는 CERT Coordination Center의 설명이다.

크로스 사이트 스크립팅은 공격자들에게는 이미 유명해졌다. 매월 크로스 사이트 스크립팅 공격이 상용 사이트에서 발생하고 그러한 위험성을 설명하는 경고문이 발표된다. 주의하지 않는다면 여러분의 웹 사이트나 회사도 이러한 공격의 희생양이 될 것이다.

이 글에서 이러한 위협에 대한 경각심을 일깨우고 웹 애플리케이션에 보안을 구현하여 공격을 피하는 방법을 설명하고자 한다.

크로스 사이트 스크립팅으로 인해 다음과 같은 위험에 빠지게 된다.

- 공격자에 의해 제공된 컨텐트에 기반하여 동적으로 생성된 페이지들을 볼 때 사용자들은 자신도 모르게 악의적인 스크립트를 실행할 수 있다.

- 공격자는 사용자 세션 쿠키가 종료되기 전에 사용자 세션을 인계 받을 수 있다.

- 침입자는 사용자를 악의적인 서버로 연결할 수 있다.

- 공격자가 제공한 URL로 사용자가 접근할 수 있도록 할 수 있는 침입자는 공격자가 선택한 스크립트나 HTML이 사용자 브라우저에서 실행될 수 있도록 할 수 있다. 이러한 기술을 사용하여 공격자는 URL로 접근했던 사용자의 권한을 사용하여 액션을 취할 수 있다. SQL 데이터베이스에 쿼리를 실행하거나 결과를 보고 목표 시스템 구현의 오류를 악용할 수 있다.

웹 사이트상의 애플리케이션이 크로스 사이트 스크립팅에 취약하다고 알려지면 공격자는 공격을 구상하게 된다. 공격자가 가장 빈번하게 사용하는 기술은 공격 목표의 시스템에 공격 목표의 권한을 사용하여 실행할 수 있도록 JavaScript, VBScript, ActiveX, HTML, Flash를 투입하는 것이다. 공격이 활성화 되면 계정 하이재킹, 사용자 설정 변경, 쿠키 훔치기 및 오염, 오류 광고 등이 가능하다.

다음 시나리오 다이어그램은 비교적 빈번하게 발생하는 공격 유형이다. 다양한 취약성 유형들까지 다 설명할 수는 없다. 자세한 내용은 아래 참고자료 섹션을 참조하기 바란다.

이 시나리오에서 공격자는 특별하게 고안한 이메일 메시지를 공격 목표로 보낸다. 여기에는 아래와 같은 악의적인 링크 스크립팅이 포함되어 있다.

<A HREF=http://legitimateSite.com/registration.cgi?clientprofile=<SCRIPT>malicious code</SCRIPT>>Click here</A>

아무것도 모르는 사용자가 이 링크를 클릭하면 URL은 악의적인 코드를 담고 있는 legitimateSite.com으로 간다. 합법적인 서버가 clientprofile의 값을 포함하는 사용자에게 페이지를 보내면 악의적인 코드가 클라이언트 웹 브라우저에서 실행된다.(그림 1)

웹 사이트의 일부가 쿠키를 사용한다면 사용자에게서 쿠키를 훔칠 수도 있다. 이 시나리오에서, 공격자는 악의적인 스크립트를 가진 페이지를 취약한 사이트의 일부에 끼워넣는다. 페이지가 디스플레이 되면 악의적인 스크립트가 실행되고 사용자 쿠키를 모으고 요청을 공격자의 웹 사이트로 보낸다. 이 방법을 사용하여 공격자는 패스워드, 신용카드 번호, 사용자 인풋 정보 등의 민감한 데이터를 취할 수 있다.( 그림 2)

이 시나리오에서 사용자는 메일 메시지의 악의적인 링크를 따라가게 되면 공격자가 작성한 스크립트를 실행한다. 악의적인 스크립트는 합법적인 서버에서 온 것 처럼 보이는 상황 속에서 실행되기 때문에 공격자는 문서에 접근할 수 있으며 페이지에 포함된 데이터를 사이트로 보낼 수 있다.

삽입된 스크립트 코드가 희생자를 바꾸지 않고도 합법적인 서버와 인터랙팅 할 수 있다면 공격자는 그 데이터를 개발 및 악용하여 합법적인 웹 서버 상의 또 다른 페이지에 활용할 수 있다.(그림 3)

앞서 언급했던 것 처럼, 공격자가 합법적인 웹 서버가 공격자가 선택한 악의적인 스크립트를 포함하고 있는 대상 사용자의 웹 브라우저로 페이지를 보냄으로서 크로스 사이트 스크립팅이 실현된다. 공격자는 합법적인 웹 서버에서 온 합법적인 스크립트 권한을 갖고 악의적인 스크립트를 실행한다.

지금까지 공격의 기초에 대해 알아보았다. 이제는 방어할 차례이다.

웹 사이트 개발자는 동적으로 생성된 페이지들에 원치 않던 태그가 포함되지 않도록 함으로서 공격을 피할 수 있다.

웹 사용자의 관점에서 볼 때 공격 위험성을 줄이는 두 가지 옵션이 있다. 첫 번째는 웹 브라우저 뿐만 아니라 HTML 이메일 클라이언트에서 스크립팅 언어가 실행되지 못하게 하는 것이다. 이는 강력한 보호막이 되지만 기능까지 수행하지 못하게 한다는 점이 부작용이다. 두 번째는 메인 웹 사이트에서 온 링크만 따라가는 것이다. 이는 사용자 노출을 최대한 줄이면서 기능은 유지된다.

하지만, 웹 사용자가 선택할 수 있는 솔루션 중 어떤 것도 완벽한 것은 없다. 결국 페이지를 수정하여 문제를 줄이는 웹 페이지 개발자의 손에 달려있다. 인풋을 적절히 필터링 및 확인하고 사용자에게 갈 아웃풋을 암호화 및 필터링 해야 한다.

이러한 접근 방식의 기초는 사용자 인풋을 절대 신뢰하지 말고 HTML 스팩에서 정의된 메타문자("특수" 문자)를 언제나 필터링 하는 것이다. 링크 매개변수를 포함하여 각 인풋 필드는 스크립트 태그에 대해 밸리데이션 될 것이다. 악의성이 발견되면 인풋은 거절되고 악의적인 HTML이 사용자에게 제공되는 것을 막을 수 있다.

게다가 많은 웹 브라우저가 HTML에서 일반적인 에러를 수정하려 들기 때문에 복잡해 진다. 결과적으로 그 스팩에 의해 문자를 특수 문자로 취급한다. 전혀 그렇지 않은데 말이다. 따라서 특수한 상황이 있다는 것도 인정해야 한다 웹 개발자들은 애플리케이션을 검사하고 어떤 문자들이 자신의 웹 애플리케이션에 영향을 미치는지를 결정해야 한다.

인풋쪽에서 필터링 하는 것은 덜 효과적이다. 동적 컨텐트는 HTTP외 다른 방식을 통해 웹 사이트 데이터베이스로 들어갈 수 있기 때문이다. 이 경우, 웹 서버는 데이터 인풋 프로세스의 일부가 되는 데이터를 결코 볼 수 없고 데이터 엘리먼트는 여전히 오염된 상태로 남아있다. 가끔은 데이터 아웃풋 프로세스의 일부로 필터링을 수행하는 것이 좋다. 동적 페이지의 일부로 렌더링 되기 바로 직전에 말이다. 정확히만 수행된다면 이러한 접근 방식을 통해 모든 동적 컨텐트가 필터링 될 수 있다.

웹 서버가 모아진 페이지들이 적절히 암호화 되어 의도하지 않던 스크립트의 실행을 방지할 때 크로스 사이트 스크립팅 공격을 피할 수 있다.

ISO-8859-1 스팩의 각 문자는 숫자 엔트리 값을 사용하여 암호화 될 수 있다. 서버측 암호화란 스크립팅 태그들이 선택된 문자 세트의 코드로 대체되는 곳에서 모든 동적 컨텐트가 암호화 기능을 수행하는 프로세스이다.

여러분은 어떤 문자가 합법적으로 입력되고 통과할 수 있는지를 결정할 수 없기 때문에 암호화가 필요하다. 안타깝게도, 신뢰할 수 없는 모든 데이터를 암호화 하면 리소스 중심이 될 수 있고 몇몇 웹 서버의 퍼포먼스에 영향을 미칠 수 있다.

브라우저에서 필드 편집 체크를 하는 CGI 기반 웹 애플리케이션이나 기타 애플리케이션들은 기존 필드 편집 체크를 확장하여 크로스 사이트 스크립팅 취약성까지 아우르는 필터링 전략에 알맞다. 브라우저 측 필드 편집 체크가 서버로 가는 몇 가지 실행을 줄여주기는 하지만, 정직한 사용자에게만 해당하고 모든 인풋 필드가 체크되었다는 것을 보장하기 위해서는 코드 전체를 검사해야 한다. 서버측 밸리데이션으로 설계된 웹 애플리케이션은 두 전략 중 하나 또는 모두에 적용될 수 있다.

필터링 전략이 효과를 거두기 위해서는 웹 개발자들은 필터링용 메타문자 리스트가 최신 애플리케이션의 필요에 맞는 것인지를 확인해야 한다. 반면, 암호화 전략은 기존 애플리케이션 코드와 애플리케이션 기능에 영향을 덜 미친다. 이 같은 이유 때문에 암호화 전략이 구현 시 많이 선택된다. 암호화 구현 샘플은 다음에 설명하겠다.

웹 서버가 생성된 페이지들이 알맞게 암호화 되었다는 것을 확인할 수 있는 간단하지만 효과적인 방법은 암호화 기능을 통해 동적 컨텐트의 각 문자로 전달하는 것이다. 이때 동적 컨텐트의 스크립팅 태그는 선택된 문자 세트의 코드로 대체된다. 이 작업은 커스텀 태그 라이브러리에 가장 적합하다.

커스텀 태그 라이브러리는 한 개 이상의 자바 클래스(태그 핸들러)와 XML 태그 라이브러리 디스크립션 파일(TLD)로 구성된다. 이것은 새로운 태그 이름과 그러한 태그에 유효한 애트리뷰트를 나타낸다. 태그 핸들러와 TLD는 태그, 애트리뷰트, 바디가 JSP 페이지 내에서 요청 시 어떻게 인터프리팅 되고 처리되는지를 결정한다. 커스텀 태그 라이브러리는 복잡한 연산을 캡슐화 할 때 자바 빈 보다 유연한 아키텍처를 제공한다.

XSS라는 이름 외에 우리의 커스텀 태그 라이브러리에 맞는 더 낳은 이름은 없을까? 태그 라이브러리는 서블릿 컨테이너로 플러그인 되는 소프트웨어 컴포넌트이다. 서블릿 컨테이너는 태그 핸들러를 만들고 이를 초기화 하여 doStartTag(), doEndTag(), release() 메소드를 순서대로 호출한다.

이러한 인터랙션을 통해 우리의 XSS 커스텀 태그 라이브러리는 JSP 페이지에서 발견된 동적 데이터를 암호화 하는 "사용자" 액션을 사용할 수 있다. 커스텀 태그를 구현하는 일은 단순하다.

- 태그를 설명하는 태그 라이브러리 디스크립터

(.tld)를 만든다. taglib명령어를 이 태그를 사용하는 JSP 파일에 추가한다.- TagSupport를 확장하고

doStartTag()와doEndTag()메소드를 오버라이드 하는 태그 핸들러를 구현한다.

태그 라이브러리 디스크립터는 엘리먼트가 특정 태그 라이브러리를 기술하는 XML 파일이다. XSS 커스텀 태그 라이브러리용 tld 파일은 Listing 1을 참조하라. 이 태그 엘리먼트는 property 애트리뷰트를 포함하여 encode 액션을 정의한다. tagclass 엘리먼트는 태그 핸들러 클래스 EncodeTag를 정의한다.

<?xml version="1.0" encoding="UTF-8"?> DOCTYPE taglib PUBLIC "-//Sun Microsystems, Inc.//DTD JSP Tag Library 1.1//EN" "http://java.sun.com/j2ee/dtds/web-jsptaglibrary_1_1.dtd"> <taglib> <tlibversion>1.0</tlibversion> <jspversion>1.1</jspversion> <tag> <name>encode</name> <tagclass>dw.demo.xss.EncodeTag</tagclass> <bodycontent>empty</bodycontent> <attribute> <name>property</name> <required>true</required> </attribute> </tag> <taglib> |

taglib 명령어는 태그 라이브러리 디스크립터를 구분하고 후속 태그와 라이브러리를 연결하는 태그 접두사를 정의한다. XSS 커스텀 태그 라이브러리를 사용하여 JSP에 나타난 taglib 샘플 명령어는 다음과 같다.

<%@ taglib uri="/WEB-INF/tlds/xss.tld" prefix="xss" %> |

태그 핸들러는 JSP 페이지가 실행될 때 액션들을 평가하는 것을 돕는 웹 컨테이너에 있는 객체이다. EncodeTag 클래스는 암호화 액션을 위한 태그 핸들러이다. doStartTag 메소드는 동적 컨텐트를 ISO-8859-1 문자 세트로 암호화 한다. (Listing 2)

public int doStartTag() throws JspException { StringBuffer sbuf = new StringBuffer(); char[] chars = property.toCharArray(); for (int i = 0; i < chars.length; i++) { sbuf.append("&#" + (int) chars[i]); } try{ pageContext.getOut().print(sbuf.toString()); } catch (IOException ex) { throw new JspException(ex.getMessage()); } return SKIP_BODY; } |

XSS 커스텀 태그 라이브러리는 웹 애플리케이션의 일부이고 다음과 같이 추가 파일로서 웹 애플리케이션의 WAR 파일로 패키징 된다.

- WEB-INF/lib/encodetaglib.jar

- WEB-INF/tlds/xss.tld

다음 시나리오에서는 커스텀 태그 라이브러리가 어떻게 사용되는지를 설명한다. 아티클을 받는 가상의 웹 사이트에 제출된 아티클을 리뷰하는 페이지를 포함시켰다. 동적 컨텐트인 아티클 아이템은 <%= expression %> 구문을 사용하여 JSP 파일 안에 준비된다.

공격자가 악의적인 스크립트를 포함하고 있는 페이지를 등록된 회원의 웹 사이트에 넣었다. 이러한 공격의 결과로 사용자 브라우저에서 실행될 때 팝업 창이 뜬다. ( 그림 4)

다음 시나리오에서는 가상의 웹 사이트에서 생성된 페이지들이 XSS 커스텀 태그 라이브러리를 사용하여 올바르게 암호화 되고 공격을 방어한다는 것을 보여준다. 신뢰할 수 없는 데이터는 브라우저에 나타난다. ( 그림 5)

공격자들이 크로스 사이트 스크립팅을 사용하여 웹 사이트를 공격하는 방법을 설명했다. 또한 웹 사이트가 간단한 커스텀 태그 라이브러리를 사용하여 동적 컨텐트를 암호화 하는 것으로도 이러한 공격을 줄일 수 있다는 것을 설명했다. XSS 커스텀 태그 라이브러리를 그대로 사용하거나 이를 변형하여 자신의 웹 애플리케이션에 맞출 수 있다.

- The CERT Coordination Center

- Malicious HTML Tags Embedded in Client Web Requests.

- JSP and custom tag libraries from IBM developerWorks.

| 한국전용 DDoS 공격툴의 막강한 기능...국내 사이트 무방비 | ||||

| [입력날짜: 2008-06-25] | ||||

| ||||

|

| [FAQ] 스푸핑 패킷이 발생하는 PC를 찾고 싶습니다. | |

| |

|

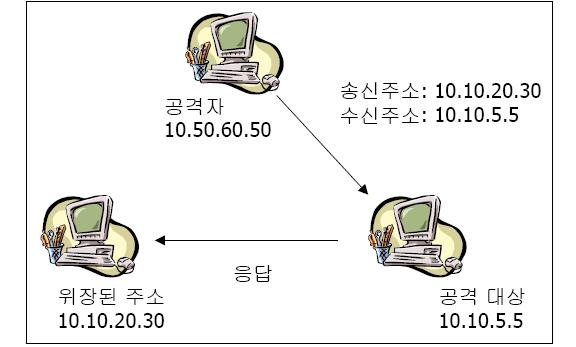

스푸핑 (Spoofing) 이란?

자신을 다른 존재로 사칭하는 것으로 공격자는 사람들끼리 혹은 기계들 사이에 성립도니 신뢰 관계를 이용하여, 자신이 신뢰 대상인 것처럼 속여서 공격자를 믿도록 속인다.

스푸핑 유형...

IP spoofing - 공격자가 정보를 얻거나 접근을 하기 위해 다른 컴퓨터의 IP 주소를 사용한다.

E-mail spoofing - 이메일 주소로 위장하는 것과 관련 있다. 실제로 Eric에게서 온 이메일처럼 보이지만 사실은 Eric은 그 메일 보내지 않았다. 누군가가 Eric을 사칭새 그 이메일을 보냈을 것이다.

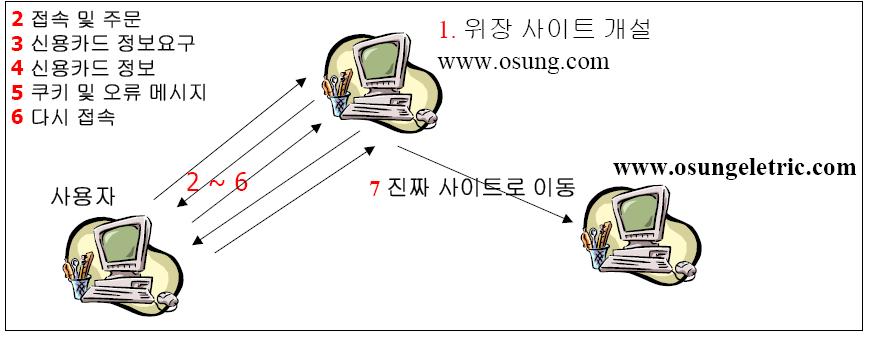

Web spoofing - 월드 와이드 웹은 전자 상거래에 점점 더 많이 사용되고 있다. 사람들은 신원이 확인되고 신분이 증명되어야만 신용을 얻을 수 있게 된다. 실제로 신용을 얻어야만 되는 스푸핑의 기회는 발생한다.

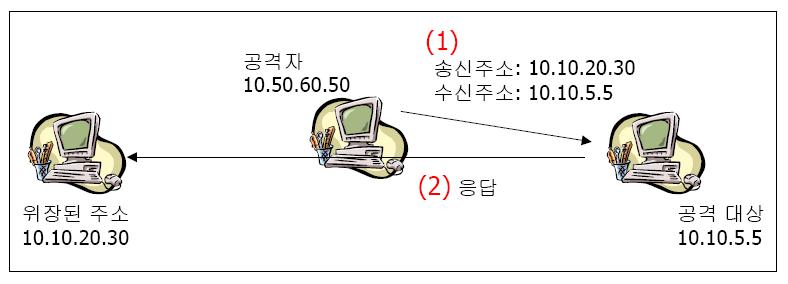

IP 스푸핑...

대부분의 분석가가 스푸핑을 생각할 때, 공격자가 그의 IP 주소를 바꾸어서 다른 누군가처럼 보이도록 하는 IP 스푸핑을 생각한다. 기억할 것은 공격자가 진짜 주소가 아닌 위장된 주소로 돌아가는 점이다.

공격자가 공격대상에게 위장된 IP 주소로 패킷을 보내는 것의 예이다.

flying bling attack (맹목적 공격)

- 공격대상은 그 패킷을 받게 되지만 공격자의 주소가 아닌 수취인으로 기재된 IP 주소로 회신을 한다. 그러므로 공격자는 패킷을 위장된 주소로 컴퓨터에 보낼 수 있다. 하지만 어떤 패킷도 되돌려 받지 않는다. 단방향 공격 (one-way-attack)이라고도 한다.

공격자는 피해자로부터 어떤 회신도 받지 않는다. 그러나 공격자의 위치에 따라서, 만약 공격자가 피해자의 시스템과 위장한 주소를 가진 시스템 사이의 경로 안에 들어가 있다면 회신을 받을 수도 있다.

IP 스푸핑 공격의 특징

기본 주소 변경 - 네트워크 구성에서 IP 주소 변경

- 방어 : 라우터에서 필터링 (Ingress filtering / Egress filtering)

Ethernet / IP 주소 pairings의 기졹 보존 (ex: arpwatch)

패킷을 가로채기 위해 소스 라우팅을 사용

- 소스 라우팅 (source routing) : 패킷이 인터넷을 통과할 때 잡게 될 경로를 지정해 준다.

- 느슨한 소스 라우팅 (LSR; Loose Source Routing) - 반드시 통과 할 IP 주소 지정, 그 외는 다른 주소 통과 가능

- 엄격한 소스 라우팅 (SSR; Strict Source Routing) - 모든 통과 경로 지정, 실패하면 ICMP 메시지가 송신자에게 반송

- 방어 : 소스 라우팅 사용 봉쇄 (ex: CISCO router에서 IP srouce-route 명령 사용)

유닉스 시스템의 신뢰 관계를 이용 - 서버가 여러 개의 시스템으로 구성될 경우

- 패스워드 없이 rxxx 명령어 사용 가능

- 방어 : 신뢰 관계 사용금지 혹은 최소화

E-mail 스푸핑...

목적 - 공격자의 신분 은폐 : 익명 재전송 우편 프로그램(anonymous remailers) 사용

- 신분 위장

- 사회공학적 기법

방법

1) 유사한 이메일 주소 - 공격 대상의 계정과 유사한 계정 개설

- 방어 : 별칭(alias) 대신 항상 완전한 주소를 보여 주도록 한다.

공개키 암호화 -> 디지털 서명

2) 메일 client 수정 - Mail User Agent(MUA) : Outlook express, 유도라, Netscape messenger 등

- From 행에 보이기 원하는 주소로 수정 : 보낸 사람의 실제 주소 대신 위장한 주소로 보내 짐

- 방어 : 완전한 이메일 헤더를 보는 것

3) 25번 포트에 telnet - 명령어로 위장된 메시지 송신

- 방어 : 스푸핑 필터, 릴레이 필터 구성

To, From 주소가 이메일 서버에 속한 것과 같은 도메인 인지 확인

* 25번 포트 : SMTP (Simple Mail Transport Protocol; 단순 메일 전송 프로토콜) -> 메일 서버가 인터넷으로 메일을 발송하는데 사용.

Web 스푸핑...

기본적 웹 스푸핑 - 방어 : 서버측 인증 (server-side) 사용

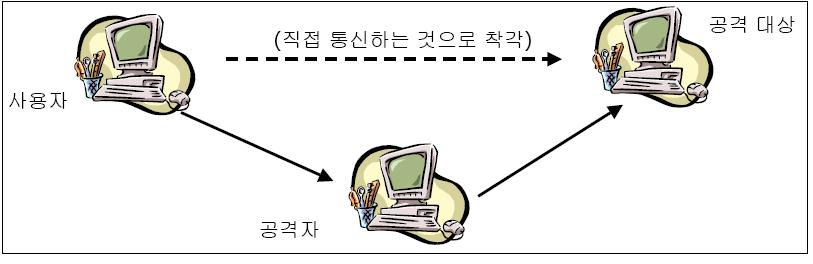

Man-in the-middle 공격 - 공격자가 공격 대상에게 오고 가는 모든 트래픽이 그를 통과하도록 자신의 위치를 정해야만 한다.

- 예 : 회사의 외부 라우터 점령

- 가로채기 및 변조

- 재생 공격 (replay attack) 가능

- 방어 : 암호화

URL 다시 쓰기

- URL 다시 쓰기로 공격자는 man-in-the-middle 공격과 같이 통신의 흐름 속에 들어간다. 유일하게 다른 점은 man-in-the-middle 공격에서는, 공격자는 트래픽이 인터넷을 건너갈 때 이 것을 실제로 가로챌 수 있어야만 한다는 것이다 만일 로컬 네트워크 상에 있거나 라우터를 점령할 수 있다면 이것은 상당히 쉽다 하지만, 그렇지 않을 경우에는 수행하기가 매우 어려울 수 있다. 이때는 공격자는 URL 다시 쓰기를 사용할 것이다. URL 다시 쓰기로, 공격자는 공격자에 의해 관리되는 다른 사이트로 웹 트래픽을 전송한다.

- 방어 : 사이트 주소창 검사 / 소스 검사

Top 100 Network Security Tools

After the tremendously successful 2000 and 2003 security tools surveys, Insecure.Org is delighted to release this 2006 survey. I (Fyodor) asked users from the nmap-hackers mailing list to share their favorite tools, and 3,243 people responded. This allowed me to expand the list to 100 tools, and even subdivide them into categories. Anyone in the security field would be well advised to go over the list and investigate tools they are unfamiliar with. I discovered several powerful new tools this way. I also point newbies to this site whenever they write me saying “I don't know where to start”.

Respondents were allowed to list open source or commercial tools on any platform. Commercial tools are noted as such in the list below. No votes for the Nmap Security Scanner were counted because the survey was taken on a Nmap mailing list. This audience also biases the list slightly toward “attack” hacking tools rather than defensive ones.

Each tool is described by one ore more attributes:

| Did not appear on the 2003 list | |

| Popularity ranking | |

| Generally costs money. A free limited/demo/trial version may be available. | |

| Works natively on Linux | |

| Works natively on OpenBSD, FreeBSD, Solaris, and/or other UNIX variants | |

| Works natively on Apple Mac OS X | |

| Works natively on Microsoft Windows | |

| Features a command-line interface | |

| Offers a GUI (point and click) interface | |

| Source code available for inspection. |

Please send updates and suggestions (or better tool logos) to Fyodor. If your tool is featured or you think your site visitors might enjoy this list, you are welcome to use our link banners. Here is the list, starting with the most popular:

| #1 |

Nessus : Premier UNIX vulnerability assessment tool Nessus : Premier UNIX vulnerability assessment toolNessus was a popular free and open source vulnerability scanner until they closed the source code in 2005 and removed the free version ("registered feed") in 2008. While the cost has gone from free to $1200/year, it is still the best UNIX vulnerability scanner available and among the best to run on Windows. Nessus is constantly updated, with more than 20,000 plugins. Key features include remote and local (authenticated) security checks, a client/server architecture with a GTK graphical interface, and an embedded scripting language for writing your own plugins or understanding the existing ones. See all vulnerability scanners |

| #2 |

Wireshark : Sniffing the glue that holds the Internet together Wireshark : Sniffing the glue that holds the Internet togetherWireshark (known as Ethereal until a trademark dispute in Summer 2006) is a fantastic open source network protocol analyzer for Unix and Windows. It allows you to examine data from a live network or from a capture file on disk. You can interactively browse the capture data, delving down into just the level of packet detail you need. Wireshark has several powerful features, including a rich display filter language and the ability to view the reconstructed stream of a TCP session. It also supports hundreds of protocols and media types. A tcpdump-like console version named tethereal is included. One word of caution is that Ethereal has suffered from dozens of remotely exploitable security holes, so stay up-to-date and be wary of running it on untrusted or hostile networks (such as security conferences). See all packet sniffers |

| #3 |

Snort : Everyone's favorite open source IDS Snort : Everyone's favorite open source IDSThis lightweight network intrusion detection and prevention system excels at traffic analysis and packet logging on IP networks. Through protocol analysis, content searching, and various pre-processors, Snort detects thousands of worms, vulnerability exploit attempts, port scans, and other suspicious behavior. Snort uses a flexible rule-based language to describe traffic that it should collect or pass, and a modular detection engine. Also check out the free Basic Analysis and Security Engine (BASE), a web interface for analyzing Snort alerts. Open source Snort works fine for many individuals, small businesses, and departments. Parent company SourceFire offers a complimentary product line with more enterprise-level features and real-time rule updates. They offer a free (with registration) 5-day-delayed rules feed, and you can also find many great free rules at Bleeding Edge Snort. See all intrusion detection systems |

| #4 |

Netcat : The network Swiss army knife Netcat : The network Swiss army knifeThis simple utility reads and writes data across TCP or UDP network connections. It is designed to be a reliable back-end tool that can be used directly or easily driven by other programs and scripts. At the same time, it is a feature-rich network debugging and exploration tool, since it can create almost any kind of connection you would need, including port binding to accept incoming connections. The original Netcat was released by Hobbit in 1995, but it hasn't been maintained despite its immense popularity. It can sometimes even be hard to find nc110.tgz. The flexibility and usefulness of this tool have prompted people to write numerous other Netcat implementations - often with modern features not found in the original. One of the most interesting is Socat, which extends Netcat to support many other socket types, SSL encryption, SOCKS proxies, and more. It even made this list on its own merits. There is also Chris Gibson's Ncat, which offers even more features while remaining portable and compact. Other takes on Netcat include OpenBSD's nc, Cryptcat, Netcat6, PNetcat, SBD, and so-called GNU Netcat. See all Netcats |

| #5 |

Metasploit took the security world by storm when it was released in 2004. No other new tool even broke into the top 15 of this list, yet Metasploit comes in at #5, ahead of many well-loved tools that have been developed for more than a decade. It is an advanced open-source platform for developing, testing, and using exploit code. The extensible model through which payloads, encoders, no-op generators, and exploits can be integrated has made it possible to use the Metasploit Framework as an outlet for cutting-edge exploitation research. It ships with hundreds of exploits, as you can see in their online exploit building demo. This makes writing your own exploits easier, and it certainly beats scouring the darkest corners of the Internet for illicit shellcode of dubious quality. Similar professional exploitation tools, such as Core Impact and Canvas already existed for wealthy users on all sides of the ethical spectrum. Metasploit simply brought this capability to the masses. See all vulnerability exploitation tools |

| #6 |

This handy little utility assembles and sends custom ICMP, UDP, or TCP packets and then displays any replies. It was inspired by the ping command, but offers far more control over the probes sent. It also has a handy traceroute mode and supports IP fragmentation. This tool is particularly useful when trying to traceroute/ping/probe hosts behind a firewall that blocks attempts using the standard utilities. This often allows you to map out firewall rulesets. It is also great for learning more about TCP/IP and experimenting with IP protocols. See all packet crafting tools |

| #7 |

Kismet is an console (ncurses) based 802.11 layer2 wireless network detector, sniffer, and intrusion detection system. It identifies networks by passively sniffing (as opposed to more active tools such as NetStumbler), and can even decloak hidden (non-beaconing) networks if they are in use. It can automatically detect network IP blocks by sniffing TCP, UDP, ARP, and DHCP packets, log traffic in Wireshark/TCPDump compatible format, and even plot detected networks and estimated ranges on downloaded maps. As you might expect, this tool is commonly used for wardriving. Oh, and also warwalking, warflying, and warskating, ... See all wireless tools, and packet sniffers |

| #8 |

Tcpdump : The classic sniffer for network monitoring and data acquisition Tcpdump : The classic sniffer for network monitoring and data acquisitionTcpdump is the IP sniffer we all used before Ethereal (Wireshark) came on the scene, and many of us continue to use it frequently. It may not have the bells and whistles (such as a pretty GUI or parsing logic for hundreds of application protocols) that Wireshark has, but it does the job well and with fewer security holes. It also requires fewer system resources. While it doesn't receive new features often, it is actively maintained to fix bugs and portability problems. It is great for tracking down network problems or monitoring activity. There is a separate Windows port named WinDump. TCPDump is the source of the Libpcap/WinPcap packet capture library, which is used by Nmap among many other tools. See all packet sniffers |

| #9 |

UNIX users often smugly assert that the best free security tools support their platform first, and Windows ports are often an afterthought. They are usually right, but Cain & Abel is a glaring exception. This Windows-only password recovery tool handles an enormous variety of tasks. It can recover passwords by sniffing the network, cracking encrypted passwords using Dictionary, Brute-Force and Cryptanalysis attacks, recording VoIP conversations, decoding scrambled passwords, revealing password boxes, uncovering cached passwords and analyzing routing protocols. It is also well documented. See all password crackers, and packet sniffers |

| #10 |

John the Ripper : A powerful, flexible, and fast multi-platform password hash cracker John the Ripper : A powerful, flexible, and fast multi-platform password hash crackerJohn the Ripper is a fast password cracker, currently available for many flavors of Unix (11 are officially supported, not counting different architectures), DOS, Win32, BeOS, and OpenVMS. Its primary purpose is to detect weak Unix passwords. It supports several crypt(3) password hash types which are most commonly found on various Unix flavors, as well as Kerberos AFS and Windows NT/2000/XP LM hashes. Several other hash types are added with contributed patches. You will want to start with some wordlists, which you can find here, here, or here. See all password crackers |

| #11 |

Ettercap is a terminal-based network sniffer/interceptor/logger for ethernet LANs. It supports active and passive dissection of many protocols (even ciphered ones, like ssh and https). Data injection in an established connection and filtering on the fly is also possible, keeping the connection synchronized. Many sniffing modes were implemented to give you a powerful and complete sniffing suite. Plugins are supported. It has the ability to check whether you are in a switched LAN or not, and to use OS fingerprints (active or passive) to let you know the geometry of the LAN. See all packet sniffers |

| #12 |

Nikto : A more comprehensive web scanner Nikto : A more comprehensive web scannerNikto is an open source (GPL) web server scanner which performs comprehensive tests against web servers for multiple items, including over 3200 potentially dangerous files/CGIs, versions on over 625 servers, and version specific problems on over 230 servers. Scan items and plugins are frequently updated and can be automatically updated (if desired). It uses Whisker/libwhisker for much of its underlying functionality. It is a great tool, but the value is limited by its infrequent updates. The newest and most critical vulnerabilities are often not detected. See all web vulnerability scanners |

| #13 |

Ping/telnet/dig/traceroute/whois/netstat : The basics While there are many whiz-bang high-tech tools out there to assist in security auditing, don't forget about the basics! Everyone should be very familiar with these tools as they come with most operating systems (except that Windows omits whois and uses the name tracert). They can be very handy in a pinch, although for more advanced usage you may be better off with Hping2 and Netcat. |

| #14 |

OpenSSH / PuTTY / SSH : A secure way to access remote computers OpenSSH / PuTTY / SSH : A secure way to access remote computersSSH (Secure Shell) is the now ubiquitous program for logging into or executing commands on a remote machine. It provides secure encrypted communications between two untrusted hosts over an insecure network, replacing the hideously insecure telnet/rlogin/rsh alternatives. Most UNIX users run the open source OpenSSH server and client. Windows users often prefer the free PuTTY client, which is also available for many mobile devices. Other Windows users prefer the nice terminal-based port of OpenSSH that comes with Cygwin. Dozens of other free and proprietary clients exist. You can explore them here or here. |

| #15 |

THC Hydra : A Fast network authentication cracker which support many different services THC Hydra : A Fast network authentication cracker which support many different servicesWhen you need to brute force crack a remote authentication service, Hydra is often the tool of choice. It can perform rapid dictionary attacks against more then 30 protocols, including telnet, ftp, http, https, smb, several databases, and much more. Like THC Amap this release is from the fine folks at THC. See all password crackers |

| #16 |

A Java based web proxy for assessing web application vulnerability. It supports editing/viewing HTTP/HTTPS messages on-the-fly to change items such as cookies and form fields. It includes a web traffic recorder, web spider, hash calculator, and a scanner for testing common web application attacks such as SQL injection and cross-site scripting. See all web vulnerability scanners |

| #17 |

Dsniff : A suite of powerful network auditing and penetration-testing tools Dsniff : A suite of powerful network auditing and penetration-testing toolsThis popular and well-engineered suite by Dug Song includes many tools. dsniff, filesnarf, mailsnarf, msgsnarf, urlsnarf, and webspy passively monitor a network for interesting data (passwords, e-mail, files, etc.). arpspoof, dnsspoof, and macof facilitate the interception of network traffic normally unavailable to an attacker (e.g, due to layer-2 switching). sshmitm and webmitm implement active monkey-in-the-middle attacks against redirected ssh and https sessions by exploiting weak bindings in ad-hoc PKI. A separately maintained partial Windows port is available here. Overall, this is a great toolset. It handles pretty much all of your password sniffing needs. See all packet sniffers |

| #18 |

Netstumbler is the best known Windows tool for finding open wireless access points ("wardriving"). They also distribute a WinCE version for PDAs and such named Ministumbler. The tool is currently free but Windows-only and no source code is provided. It uses a more active approach to finding WAPs than passive sniffers such as Kismet or KisMAC. See all wireless tools, and packet sniffers |

| #19 |

THC Amap : An application fingerprinting scanner THC Amap : An application fingerprinting scannerAmap is a great tool for determining what application is listening on a given port. Their database isn't as large as what Nmap uses for its version detection feature, but it is definitely worth trying for a 2nd opinion or if Nmap fails to detect a service. Amap even knows how to parse Nmap output files. This is yet another valuable tool from the great guys at THC. See all application-specific scanners |

| #20 |

GFI LANguard scans IP networks to detect what machines are running. Then it tries to discern the host OS and what applications are running. I also tries to collect Windows machine's service pack level, missing security patches, wireless access points, USB devices, open shares, open ports, services/applications active on the computer, key registry entries, weak passwords, users and groups, and more. Scan results are saved to an HTML report, which can be customized/queried. It also includes a patch manager which detects and installs missing patches. A free trial version is available, though it only works for up to 30 days. See all vulnerability scanners |

| #21 |

Aircrack : The fastest available WEP/WPA cracking tool Aircrack : The fastest available WEP/WPA cracking toolAircrack is a suite of tools for 802.11a/b/g WEP and WPA cracking. It can recover a 40 through 512-bit WEP key once enough encrypted packets have been gathered. It can also attack WPA 1 or 2 networks using advanced cryptographic methods or by brute force. The suite includes airodump (an 802.11 packet capture program), aireplay (an 802.11 packet injection program), aircrack (static WEP and WPA-PSK cracking), and airdecap (decrypts WEP/WPA capture files). See all wireless tools, and password crackers |

| #22 |

Superscan : A Windows-only port scanner, pinger, and resolver SuperScan is a free Windows-only closed-source TCP/UDP port scanner by Foundstone. It includes a variety of additional networking tools such as ping, traceroute, http head, and whois. See all port scanners |

| #23 |

Netfilter is a powerful packet filter implemented in the standard Linux kernel. The userspace iptables tool is used for configuration. It now supports packet filtering (stateless or stateful), all kinds of network address and port translation (NAT/NAPT), and multiple API layers for 3rd party extensions. It includes many different modules for handling unruly protocols such as FTP. For other UNIX platforms, see Openbsd PF (OpenBSD specific), or IP Filter. Many personal firewalls are available for Windows (Tiny,Zone Alarm, Norton, Kerio, ...), though none made this list. Microsoft included a very basic firewall in Windows XP SP2, and will nag you incessantly until you install it. See all firewalls |

| #24 |

Sysinternals : An extensive collection of powerful windows utilities Sysinternals provides many small windows utilities that are quite useful for low-level windows hacking. Some are free of cost and/or include source code, while others are proprietary. Survey respondents were most enamored with:

See all rootkit detectors |

| #25 |

Like Nessus, Retina's function is to scan all the hosts on a network and report on any vulnerabilities found. It was written by eEye, who are well known for their security research. See all vulnerability scanners |

Port Scan과 Ping Sweep에 대해서

네트워크 탐침(이하 Probing)은 네트워크 침입(Intrusion)을 하기 위한 중요한 단서가 된다.

이 글은 “Lawrence Teo"라 저자가 가장 흔한 2가지 네트워크 Probing에 대해서 소개하고

이를 탐지(Detection) 할 수 있는 툴들에 대한 소개를 다루고 있다.

이 글은 Lawrence Teo가 리눅스저널에 올린 내용을 번역한 것으로 본 글의 내용에 대한 질의나

자세한 사항은 저자를 통해 직접 해결하길 바라며, 이 내용의 오탈자나 잘못된 번역문구는

직접 메일을 주십시오.

그리고 새로운 내용을 더욱 추가하실 수 있는 분은 연락주시면 지속적으로 갱신하도록 하겠습니다.

////////////////////////////////////////////////////////////////////////////////////////////////////////////

저자 : Lawrence Teo(lawrenceteo@usa.net)

번역 : leechs@linucos.com

////////////////////////////////////////////////////////////////////////////////////////////////////////////

대부분의 시스템 관리자들이 자신들의 네트워크가 전에 누군가로부터 Probing을 당한적이 있다고 말을 할 것이다.

크래킹(Cracking) 툴이 점점 대중화되고 다양해짐에 따라 이러한 일들이 쉽고 빈번해 지고 있다.

기술적으로 엄밀하게 말해서 모든 네트워크 Probing이 항상 시스템에 대한 침입을 의미하지는 않는다.

즉, 향후에 시스템 침입으로 이어질 수 있는 발판이 될 가능성이 있다는 것을 말한다.

항상 하는 말처럼 침입을 당하고 미안하다고 하는 것보다는 안전한 것이 더 좋다.

이 글에서 나는 가장 흔히 사용되는 2가지 네트워크 Probing의 뒷면에 숨겨진 개념들을 설명하고

그들이 어떻게 실행되는지 그리고 어떻게 그들을 탐지해 낼 수 있는지를 설명할 것이다.

포트 스캔(Port Scan)

가장 흔한 네트워크 Probing이 포트 스캔이다. 포트 스캔은 침입자(Intruder)들이 침입 대상 시스템에서

실행되고 있는 서비스들을 알아내기 위해 사용되는 수단이다. 침입자들은 포트 스캔을 통해 발견한

보안 취약성이 있는 서비스에 대한 공격 계획을 세우고 이에 대한 공격을 감행하게 된다.

예를 들어, 침입자가 포트 143번(IMAP 포트)이 개방(open)되어 있다는 것을 발견하면, 그는 침입 대상

시스템에서 실행되는 IMAP 서버의 버전을 알아내는 단계를 수행하게 된다. 만약 현재 IMAP의 버전에

보안 취약성이 있다면 “exploit"(시스템 침입이 가능한 보안 구멍-Security Hole-을 찾아내어 공격하는

프로그램)을 사용해서 시스템의 슈퍼유저의 권한을 얻을 수 있게 된다.

포트 스캔을 하는 방법은 아주 간단하다. 침입 대상 시스템의 일련의 포트에 접속(connect)을 시도하고

접속을 시도한 포트중에서 어는 포트가 응답(respond)을 하는지, 하지 않는 지를 구분해 내기만 하면

된다. 간단한 포트 스캔 도구(port scanner)의 경우 특정 프로그래머의 경우 자바(java)나 펄(perl)을 이

용하여 15분내에 만들 수 있다.

그러나 이러한 간단한 포트 스캔은 침입 대상 시스템(target system)의 운영체제에 의해 쉽게 탐지다.

<보기 1>은 이러한 포트 스캔후에 시스템 로그 파일(보통 /var/log/messages)에 남겨진 기록들을 보여준다.

이는 단 3초만에 다양한 서비스들에 대한 일련의 접속상황을 보여준다. 하지만 이러한 포트 스캔은

너무나 탐지가 쉬워서 대부분의 침입자들은 이러한 스캔방법을 사용하지 않는다.

<보기 1> 포트 스캔후의 시스템 로그

Jul 18 02:42:25 target sshd[2370]: log: Connection from 192.168.0.1 port 2107

Jul 18 02:42:25 target sshd[2370]: fatal: Did not receive ident string.

Jul 18 02:42:25 target wu.ftpd[2369]: Connect form root@attacker

Jul 18 02:42:25 target in.telnetd[2368]: Connect form root@attacker

Jul 18 02:42:26 target imapd[2366]: Connect form root@attacker

Jul 18 02:42:26 target sshd[2370]: log: Connection from 192.168.0.1 port 2107

Jul 18 02:42:26 target sshd[2370]: log: Connection from 192.168.0.1 port 2107

Jul 18 02:42:25 target sshd[2370]: log: Connection from 192.168.0.1 port 2107

또다른 비밀스럽고, 보이지 않는 포트 스캔 방식으로 “half-open" SYN 스캔이 있다. 이는 포트 스캐너가

대상 시스템의 포트에 접속후 완전한 접속과정을 거치지 않고 중간에 접속을 끊는 방식이다.

”half-open"이란 이름이 이렇게 해서 붙여진 것이다.

완전한 접속과정이 이루어지지 않기 때문에 침입 대상 시스템의 운영체제가 그 스캔에 대한 로그를남길 수 없게 된다.

이러한 개념들은 TCP/IP 네트워킹에 대해 알고 있다면 쉽게 이해가 될 것이다. 정상적인 TCP/IP 접속에서는

양쪽의 시스템간에 3-way Handshaking이 발생하여 완벽한 접속이 이루어지고나서 최초의 데이터 전송이 이루어지게 된다.

“half-open" SYN 스캔은 이러한 3-way handshaking이 일어나지 않게 중간에 접속을 끊고 단지

그 포트가 개방되어 있는지 아닌지만 응답을 통해 체크하는 방식이다.

지금까지 포트 스캔에 대한 기본적인 개념들을 설명했다. 이제부터 요즘은 가장 많이 사용되고 강력한

네트워크 Probing 툴들을 만나보자. 가장 먼저 Nmap(Network mapper)이 있다. Nmap은 지금까지 설명한

포트 스캔 방법들을 모두 이용할 수 있는 툴이다. <보기 2>가 Namp을 이용한 네트워크 Probing을 한 결과를 보여주고 있다.

<보기 2> Nmap 포트 스캔 결과

root@attacker# nmap -sS -O target.example.com

Starting namp V. 2.53 by fyodor@insecure.org/(http:/www.insecure.org/nmap/)

Interesting ports on target.example.com (192.168.0.2):

(The 1507 ports scanned but not shown below are in state: closed)

Port State Service

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp open smtp

37/tcp open time

79/tcp open finger

110/tcp open pop-3

111/tcp open sunrpc

113/tcp open auth

143/tcp open imap2

515/tcp open printer

901/tcp open samba-swat

2049/tcp open nfs

6000/tcp open X11

7100/tcp open font-service

TCP Sequence Prediction:

Class=random positive increments

Difficulty=2135704 (Good luck!)

Remote operating system geuss:

Linux 2.1.122 - 2.2.14

Nmap run completed -- 1 IP address

(1 host up) scanned in 3 seconds

그럼 위에서 말한 보이지 않는 "Stealth" 포트 스캔은 과연 어떻게 탐지해 낼 것인가? 이러한 포트 스캔은

특별한 툴을 이용하여 탐지해 낼 수 있다. “Solar Designer"가 개발한 ”scanlogd"가 그러한 툴중의 하나이다.

이 툴은 백그라운드로 실행되면서 “stealth" 스캔이 발행하면 이를 네트워크 인터페이스로부터 감지하고 이를

”syslog" 매커니즘을 사용하여 로깅하게 된다. <보기 3>은 이러한 "scanlogd"가 생성한 로그이다.

<보기 3> scanlogd가 생성한 로그

Jul 18 02:56:22 target scanlogd: 192.168.0.1 to 192.168.0.2 ports 38681, 18, 1127, 1486, 966, 1493, 682, 401, 211, ..., f??payxy, TOS 00 @02:56:21

이러한 툴외에도 다른 많은 포트 스캔을 탐지할 수 있는 툴들이 있다. 관심 있는 사람은 이 글의 마지막

부분에 있는 리소스 섹션을 참조하십시오. 이 중에서 “tcplogd"는 패킷의 종류를 지정할 수 있으며,

신뢰할 수 있는 호스트들을 지정할 수 있는 등의 기능을 가지고 있기 때문에 한번 사용해 볼 만한 툴이라고 생각한다.

핑 스윕(Ping Sweep)

Ping Sweep은 또다른 종류의 네트워크 Probing이다. Ping Sweep은 특정 네트워크에 있는 호스트들(일정

IP 주소 영역에 있는 모드 호스트들)을 대상으로 ICMP ECHO 패킷의 묶음을 전송하고 이에 대한 응답을 기다리게 된다.

만약 응답이 오면 그 호스트가 동작을 하고 있고, 응답이 없으면 그렇지 않은 것이다라는 사실을 알 수 있게 된다.

일단 침입자가 침입할 대상 시스템이 동작하고 있다는 사실을 알게 된 순간부터 그 시스템에 대한 공격을 준비하고

이를 위한 활동들을 시작하게 된다. 합법적인 사유로 Ping Sweep을 하게 되는 경우는 특정 조직의 시스템 관리자가

내부 네트워크에 있는 호스트들을 대상으로 동작유무를 체크하기 위해 일괄적으로 실행하여 시스템을 진단하는 경우가 될 것이다.

Ping Sweep을 하기 위한 툴로 “fping"이 있다. ”fping"은 IP 주소 목록을 만들고 이들을 대상으로

한 IP 주소에 해당하는 시스템에 Ping 패킷을 보낸 다음 바로 Round-Robin 방식으로 다음 IP 주소의

시스템에 차례대로 Ping 패킷을 보내게 된다. <보기 4>는 C 클래스의 IP 주소 목록(192.168.0.1 ~ 192.168.0.20)을

발생시키기 위한 간단한 Perl 스크립트이다.

<보기 4> IP 주소 목록 생성 Perl 스크립트 (gen.pl)

#!/usr/bin/perl

$networkid = "192.168.0.";

$begin = 1;

$end = 20;

for ($hostid = $begin; $hostid <= $end; $hostid++){

print "$networkid.$hostid"\n;

}

<보기 5>는 위의 Perl 스크립트를 통해 생성되는 IP 주소들이 “fping"과 어떻게 결합되어 사용될 수

있는지를 보여준다. ”fping"의 -a 스위치는 동작되고 있는 시스템들만을 출력하도록 한다.

<보기 5> fping을 이용한 Ping Sweep

root@attacker# perl gen.pl | fping -a

192.168.0.17

192.168.0.15

192.168.0.12

192.168.0.10

192.168.0.1

192.168.0.16

192.168.0.11

192.168.0.5

192.168.0.14

192.168.0.9

192.168.0.3

포트 스캔과 마찬가지로 Ping Sweep에 대한 탐지툴이 있다. “ippl"(IP protocol logger"는 TCP, UDP, ICMP

패킷들을 로깅할 수 있다. 이 툴은 scanlogd와 유사하게 백그라운드로 실행되며 패킷들을 탐지하게 된다.

<보기 6>은 "ippl"이 Ping 패킷을 가로채기하여 로깅한 것을 보여준다.

<보기 6> ippl에 의한 Ping Sweep 로그

Jul 19 04:19:37 ICMP message type echo request form attacker.example.com (192.168.0.1)

(192.168.0.1 -> 192.168.0.2)

“ippl”을 사용할 때 주의해야할 사항이 있습니다. 네트워크 트래픽이 많은 네트워크에서 여러분이

이 툴을 사용하실 경우에는 "ippl"이 남기는 로그(/var/log/ippl/*) 파일의 양이 많으므로 이를 고려해야 할 것입니다.

“ippl" 외에도 Ping Sweep을 탐지하는 여러 가지 툴들이 있습니다. 모든 툴들을 설명하지 못하므로

이 글의 마지막에 리소스 섹션을 참조하십시오. 가장 관심을 끄는 것중에 ”pingd"가 있습니다.

이 툴은 호스트 레벨에서 ICMP 패킷을 처리할 수 있는 기능이 있다고 합니다.

“pingd"의 한가지 독특한 특징으로 이 툴은 ”TCP Wrapper"와 결합되어 사용될 수 있는데,

TCP Wrapper의 접근 제어 파일(/etc/hosts.deny, /etc/hosts.allow)에서 Ping을 할 수 있는 시스템과와

그렇지 않은 시스템을 정의하고 이와 결합되어 사용될 수 있다는 특징이 있습니다.

네트워크 Probing의 다른 특징들

포트 스캔과 Ping Sweep은 이 글에서 설명하고자 했던 많은 네트워크 Probing중의 단 2가지 사례에 불과합니다.

현재 네트워크 Probing 툴들은 아주 많은 성숙단계에 이르렀고 계속해서 개발이 진행될 것이며,

이를 이용할 수 있는 대상들도 점차 대중화 될 것입니다. 이는 시스템 관리자에게는 미래에 아주

유용한 네트워크 Probing 패턴들을 제시하게 될 것입니다.

이러한 몇가지 네트워크 Probing의 다른 형태들을 살펴보기 위해 Nmap을 다시 한번 살펴보면,

Nmap은 “decoy" 스캔이 가능합니다. 이러한 스캔이 발생하게 되면 여러분은 여러분 시스템에 있는

특정 IP 주소로부터의 스캔을 보게 될 것입니다. 하지만 여러분의 시스템의 시스템을 스캔한 시스템이

어느 것인지 알아낼 수 없게 됩니다. 이러한 점이 시스템 관리자들을 혼란에 빠뜨리게 됩니다.

“decoy" 스캔외에도 Nmap을 이용하여 원격에서 침입 대상 시스템에서 운영되고 있는 운영체제를 식별할 수 있습니다.

여기에는 ”TCP/IP stack fingerprinting"이란 기술을 사용하게 됩니다.

이 기술은 <보기 2>의 마지막 부분에서 본 것처럼 침입 대상 시스템에서 운영중인 운영체제를 식별해 내게 됩니다.

이 글을 저술할 당시에 Nmap은 2.53버전이 출시되었으며 시스템, 라우터 및 디바이스에서 운영되는

465가지의 버전별 운영체제를 식별할 수 있는 기능이 내재되어 있었다.

침입자들은 이러한 기능을 이용하여 시스템에서 운영되는 운영체제에 있는 보안 구멍을 찾아내어 공격하게 된다.

여러분이 다른 네트워크 Probing에 관심이 있다면 이 글의 마지막 부분의 참고자료 섹션을 참고하십시오.

“Stephen Northcutt"의 ”“An Analysts's Handbook"과 ”Fyodor"의 Phrack 매거진에 소개된

“Remote OS detection via TCP/IP STack Fingerprinting"을 참조하시길 권장합니다.

보안은 지속적으로 진행되어야 한다.(Onging Process)

나는 이 글이 2가지의 가장 흔한 네트워크 Probing을 이해하는데 도움이 되었길 바라며,

그러한 네트워크 Probing이 여러분의 시스템에서 발생시 여러분이 탐지할 수 있기를 바란다.

보안의 문제는 일정기간에 완전히 끝나는 것이 아니다. 항상 새로운 보안 구멍들이 발견되고 이들에

대한 대안들이 제시되며, 또한 이러한 보안의 헛점들을 탐지해낼 수 있는 툴들과 이들을 탐지해 낼 수

있는 툴들이 마치 창과 방패와 같이 서로 보완적으로 개발되고 있다는 점을 항상 인식해야 할 것이다.

<리소스>

Port Scanner :

Nmap

http://www.insecure.org/nmap

queso:

http://www.apostols.org/projectz/queso/

Ping Sweep Tool:

fping:

http://www.stanford.edu/~schemers/docs/fping/fping.html

Pinger(for Windows);

http://www.technotronic.com/rhino9/software/pinger.htm

Port Scan & Ping Sweep Detection Tool:

scanlogd:

http://www.openwall.com/scanlogd/

ippl:

http://pltplp.net/ippl/

iplog:

http://ojnk.sourceforge.net/

PortSentry:

http://www.psionic.com/abacus/portsentry/pingd

<참고자료>

Hacking Exposed: Network Security Secrets and Solutions, Stuart McClure, Joel Scambray, and

George Kurtz, McGraw-Hill, 1999.

Network Intrusin Detection: An Analyst's Handbook, Stephen Northcutt, New Riders Publishing, 1999.

"Linux Ping Daemon", by Fyodor, Phrack Magazine, Volume 8, Issue 52, January 26, 1998, Article 7.

http://phrack.infoexus.com/search.phtml?view$article=p52-7

"The Art of Port Scanning", by route@infoexus.com, Phrack magazine, Volme 7, Issue 51, September

1, 1997, Article 11. http://phrack.onfonexus.com/search.phtml?view&article=p51-11

"Remote OS detection via TCP/IP Stack Fingerprinting", by Fyodor, Phrack Magazine, Volume 8,

Issue 54, December 25, 1998, Article 9. http://phrack.onfonexus.com/search.phtml?view&article=p54-9

Lance Spitzer's whitepapers and publications: http://www.enteract.com/~lspitz/pubs.html

BUGTRAQ Mailing List

http://www.securityfocus.com